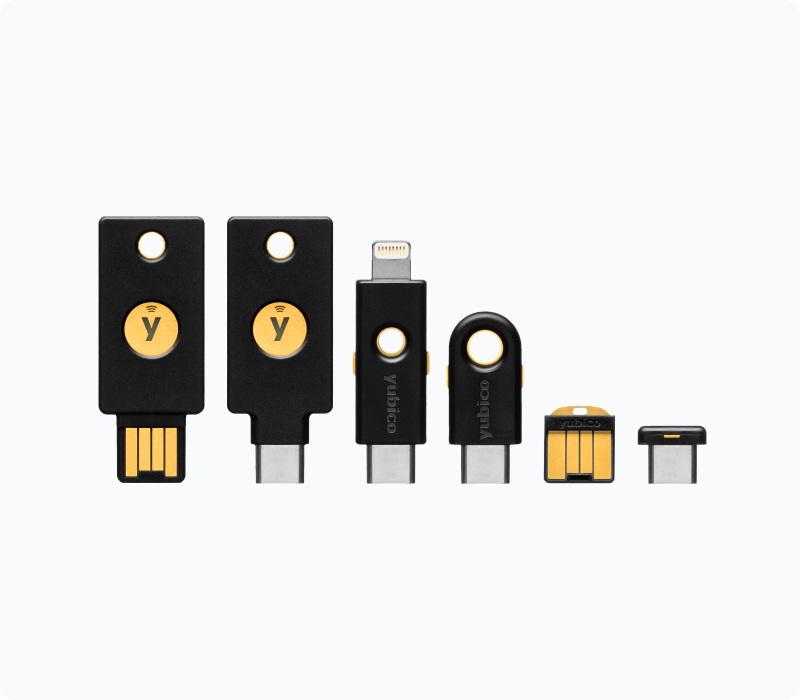

Yubico - YubiKey 5C NFC - Two Factor Authentication USB and NFC Security Key : Amazon.com.be: Electronics

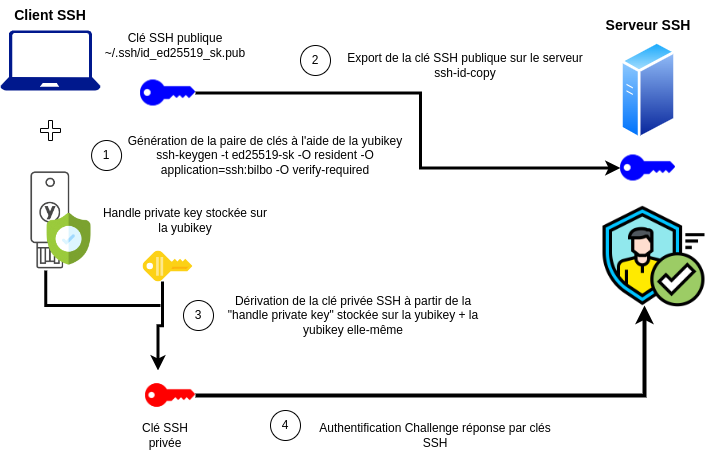

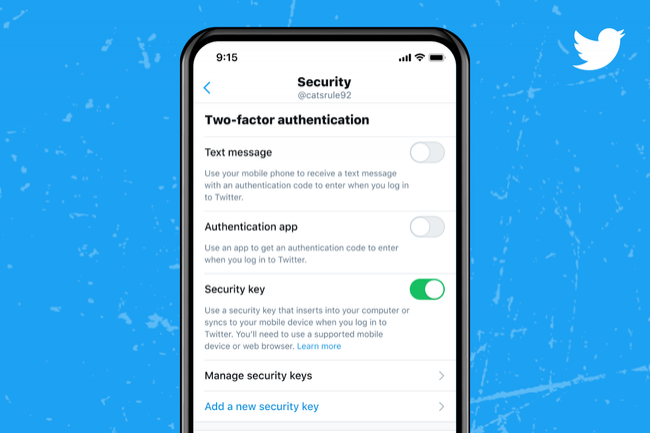

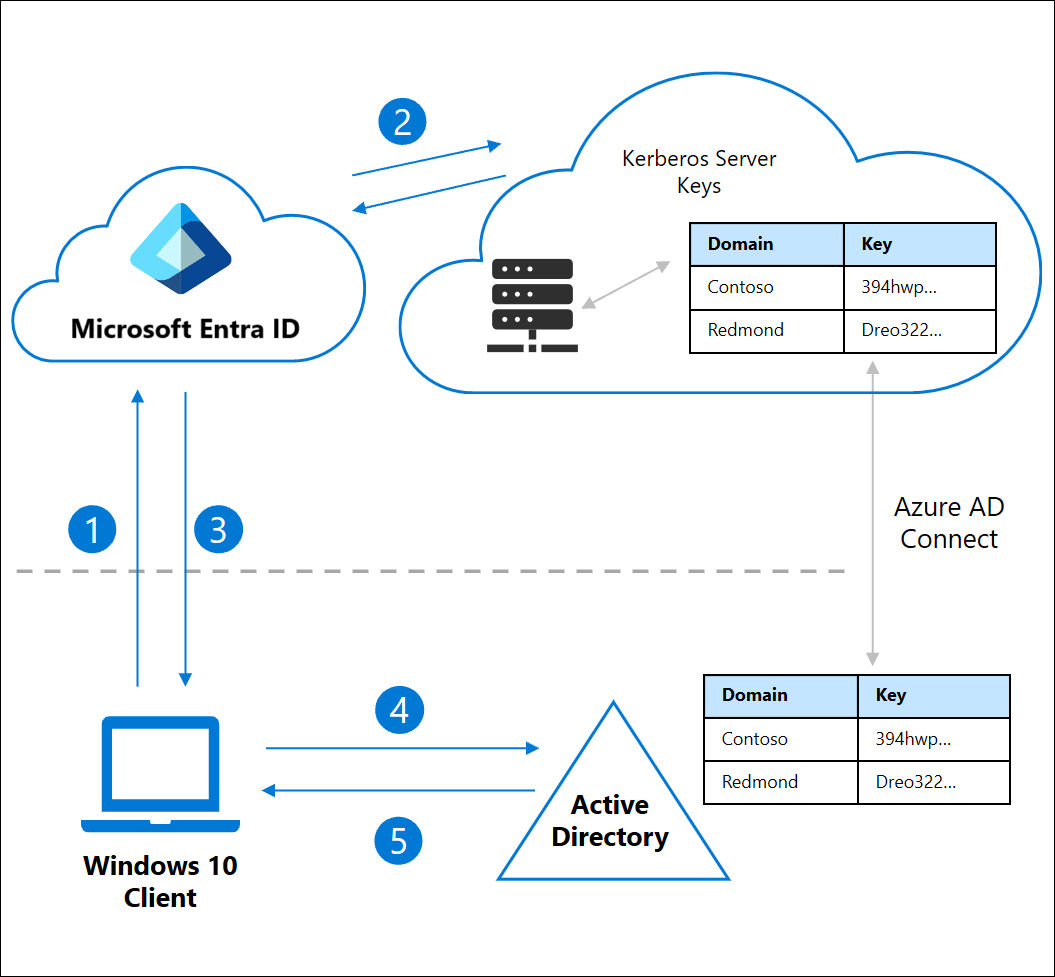

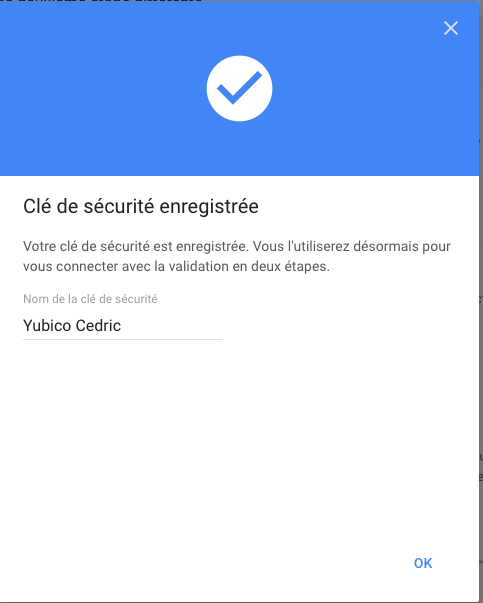

Yubikey: sécuriser vos accès informatiques par double authentification physique - Maison et Domotique

Yubico Clé de sécurité NFC - Authentification à deux facteurs USB et NFC Clé de sécurité compatible avec les ports USB-A et fonctionne avec les appareils mobiles NFC pris en charge -

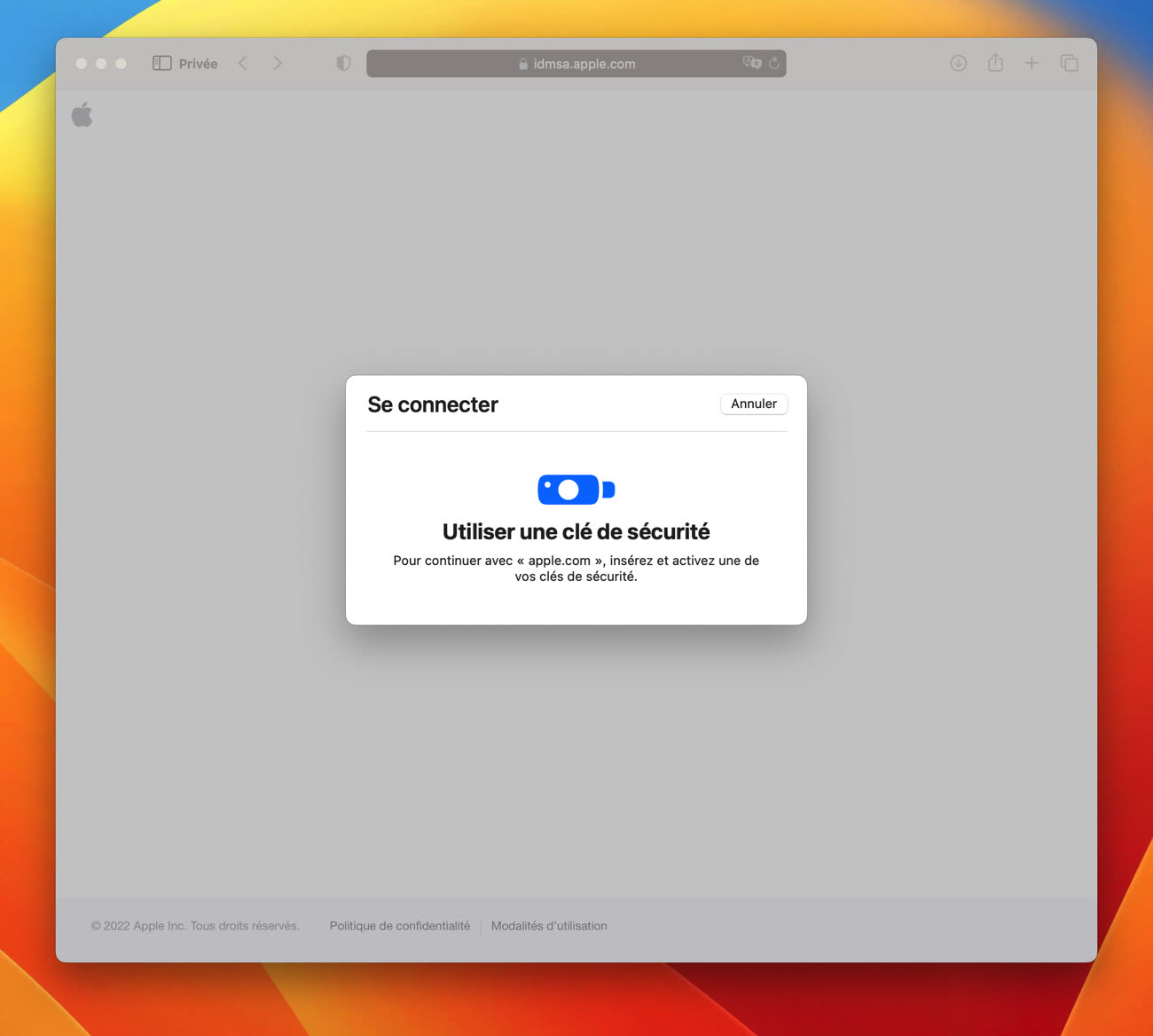

iOS 16.3 : comment fonctionnent les clés de sécurité physiques pour accéder à un compte Apple | iGeneration